Mobile Banking hack und Cyber Security Konzept. Hacker und kriminelle Login für Personen online Bank Anwendung und Geld vom Konto stehlen mit Smartph Stockfotografie - Alamy

4 in 10 smartphones are vulnerable to cyber attacks. Here's how to protect your device - The Economic Times

Lock icon. cyber security icons universal set for web and mobile leinwandbilder • bilder minimalistisch, Geheimnis, Loch | myloview.de

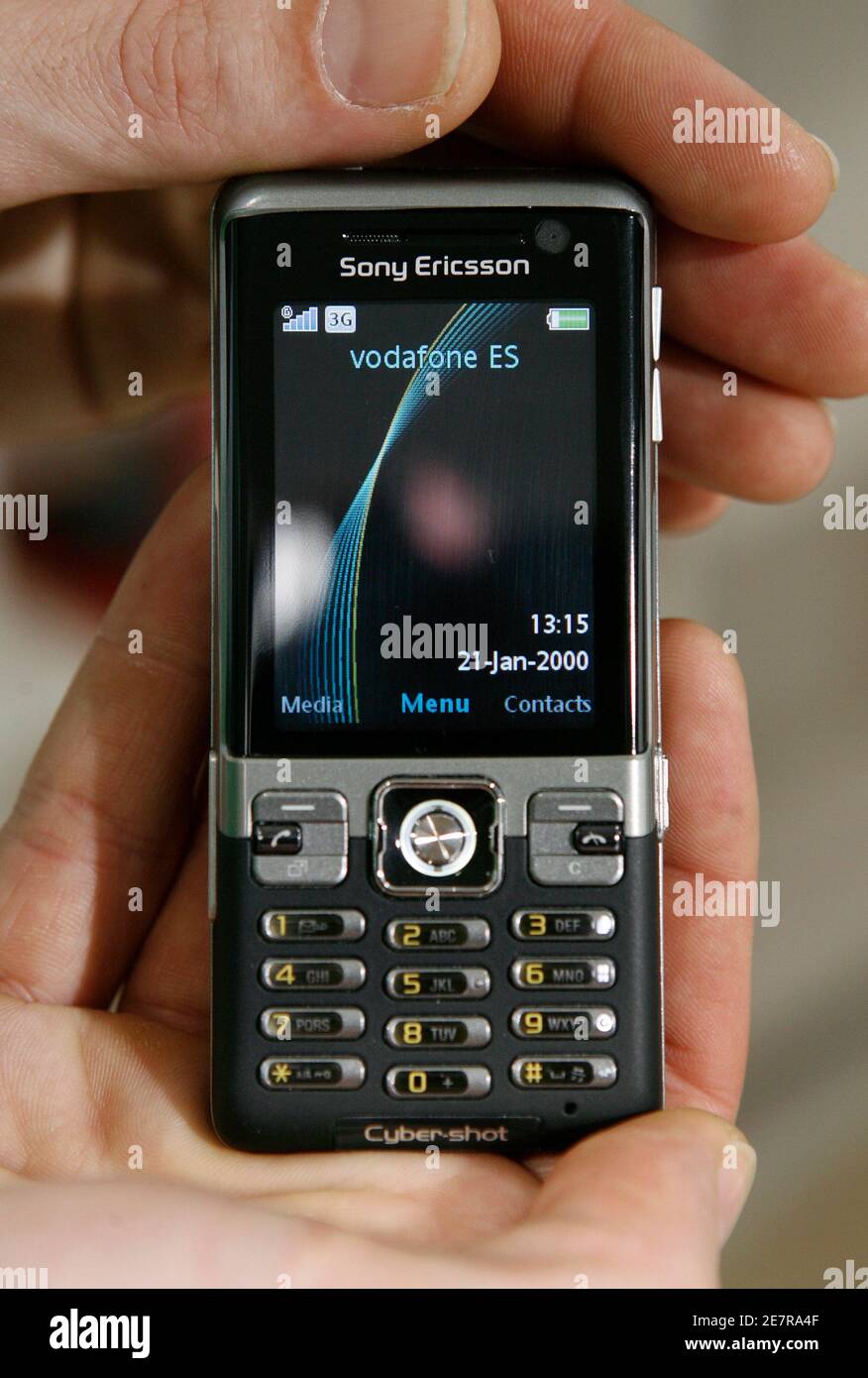

Das Sony-Ericsson C702 Cyber-Shot-Handy wird während des Mobile World Congress in Barcelona, 14. Februar 2008 angezeigt. Der Mobile World Congress läuft vom 11. Februar bis 14. REUTERS/Albert Gea (Spanien Stockfotografie - Alamy

Hooded cyber crime hacker using mobile phone with icon diagram features hacking in to cyberspace stealing online personal data, Security on internet concept Stock-Foto | Adobe Stock

Cloud Computing, Digital Cloud Computing Konzept Hintergrund. Cyber-Technologie, Internet-Datenspeicherung, Datenbank- und Mobile Server-Konzept Stockfotografie - Alamy

Mobile Banking hack und Cyber Security Konzept. Hacker und kriminelle Login für Personen online Bank Anwendung und Geld vom Konto zu stehlen Stockfotografie - Alamy

Identitätsdiebstahl und Cyber Security Konzept. Mobile Hacker und kriminelle Login für Personen online Social Media Account oder persönliche Informationen und Daten Stockfotografie - Alamy

Cyber security hacker smartphone. Internet web hack technology. Digital mobile phone in hacker man hand isolated on black banner. Data protection, secured internet access, cybersecurity. Stock-Foto | Adobe Stock